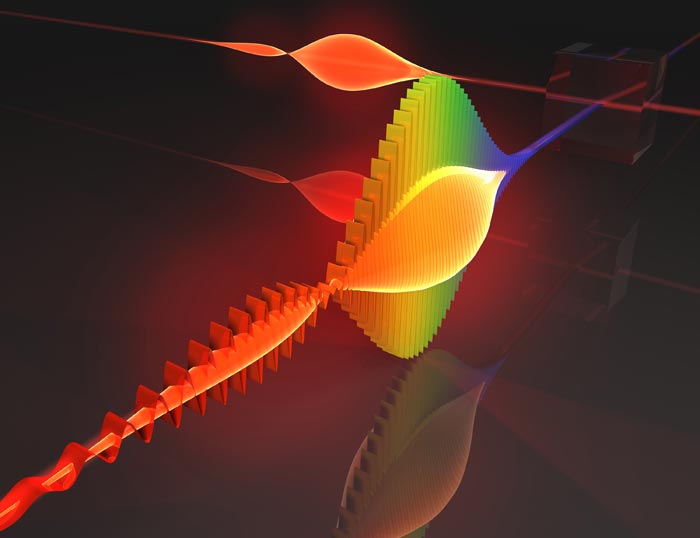

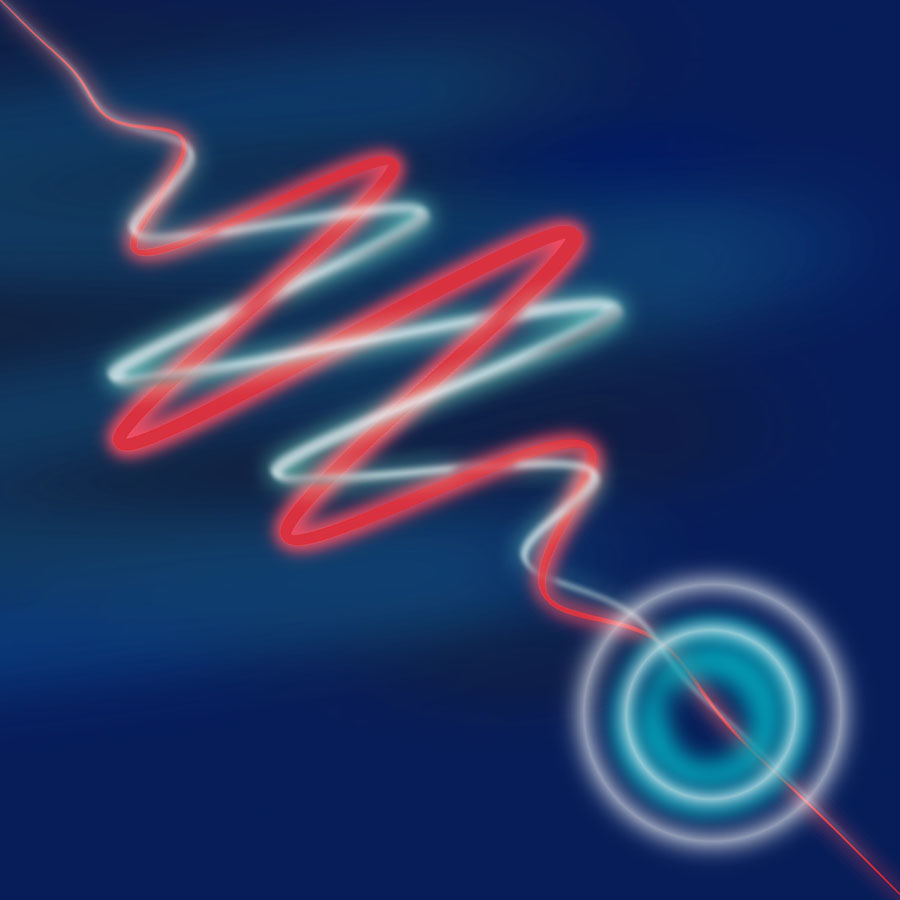

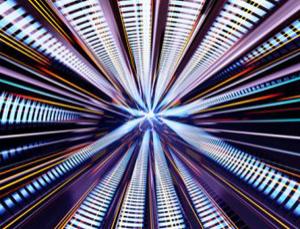

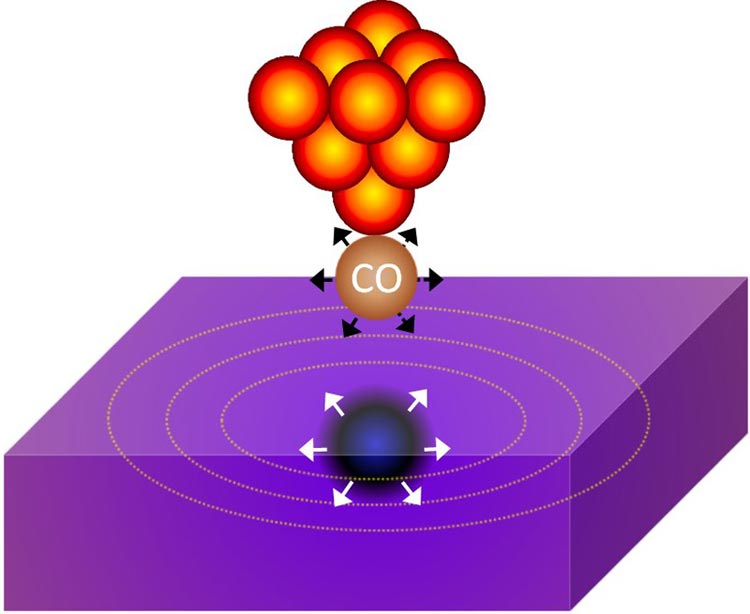

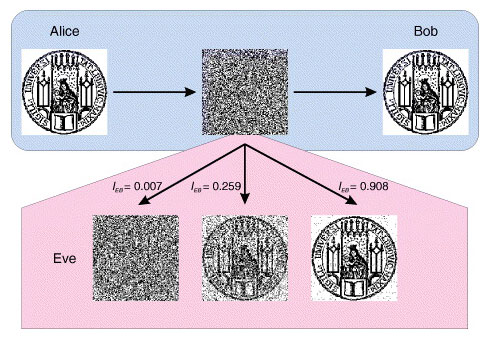

Kế hoạch bẻ khóa do đội Munich thực hiện. Sự thành công của Eve khi sử dụng ba xung sáng cường độ khác nhau được thể hiện trong phần hình bên dưới. Ở bên trái, một xung một photon không thành công, trong khi xung 5 photon (giữa) và 16 photon (phải) đánh cắp khóa tốt hơn. (Ảnh: New Journal of Physics)

Các nhà vật lí ở Đức vừa thử nghiệm một phương pháp nhanh chóng và hiệu quả cho những tên nghe trộm sao chép các khóa bí mật từ những hệ mật mã lượng tử. Kĩ thuật trên không yêu cầu chặn mã lượng tử, mà chỉ cần gửi đi một chuỗi xung sáng yếu được định giờ tốt để làm lóa mắt máy thu của người nhận và sau đó lắng nghe tin nhắn chung, chưa mã hóa giữa người gửi và người nhận. Tuy nhiên, các nhà nghiên cứu cũng nêu ra một phương pháp tương đối đơn giản để xử lí kẽ hở đó.

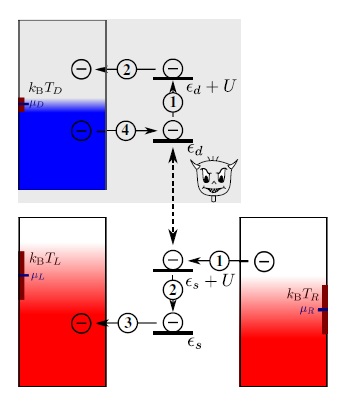

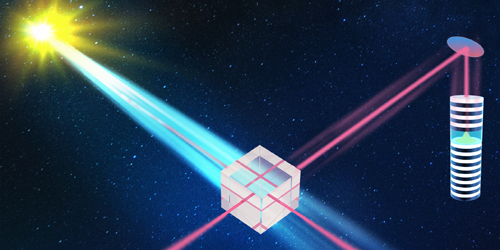

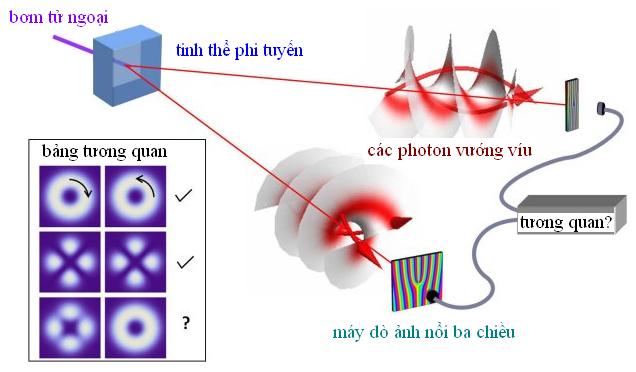

Hệ thống bị tấn công bao gồm người gửi (Alice) đang mã hóa một tin nhắn bí mật, sử dụng một khóa mà cô cùng chia sẻ với người nhận (Bob). Khóa đó được mã hóa bằng những trạng thái phân cực của một chuỗi photon độc thân, với mỗi photon phân cực theo một trong bốn kiểu – ngang, dọc, hoặc một trong hai hướng chéo. Trên lí thuyết, hệ thống là an toàn trước những vụ tấn công nghe lén của một bên thứ ba gọi là Eve vì mọi nỗ lực sao chép khóa trên hành trình từ Alice đến Bob – người có một máy nhận cho mỗi trạng thái phân cực – sẽ bị lộ diện bởi tác động mà nó có trên những phép đo của Bob.

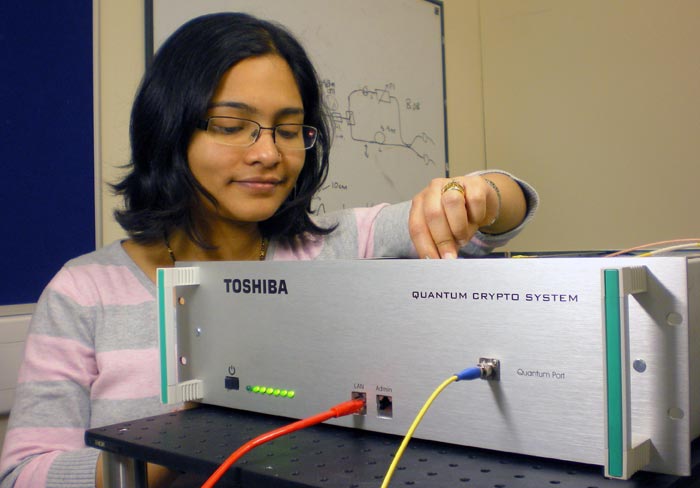

Phương pháp này được sử dụng trong một số dụng cụ mật mã thương mại, và đã được sử dụng trong một số hạn chế những công việc quản lí kinh doanh và tài chính. Tuy nhiên, trong khi trên nguyên tắc là không thể bị bẻ khóa, nhưng nhiều nhóm nghiên cứu đã chứng minh trên thực tế nó có thể bị xâm hại, đặc biệt vì những hạn chế của những máy thu photon độc thân của Bob. Thí dụ, hồi tháng trước, Christian Kurtsiefer thuộc trường Đại học quốc gia Singapore và các đồng nghiệp đã sử dụng ánh sáng chói để làm “mù mắt” các quang diode tuyết lở bên trong các máy dò, cho phép họ khống chế các phép đo của Bob và đánh cắp khóa mà không để lộ sự hiện diện của họ.

Khống chế “thời gian chết”

Giống như một số kĩ thuật nghe lén khác, kĩ thuật do nhóm của Kurtsiefer phát triển đòi hỏi việc chặn khóa do Alice gửi đi và sau đó gửi nó đến Bob, đó là một thao tác khá phức tạp. Tuy nhiên, nghiên cứu mới, do Henning Weier thuộc trường Đại học Ludwig Maximilians ở Munich cùng các đồng nghiệp thực hiện, không yêu cầu một sự chặn dòng như thế. Đây là vì nó khai thác “thời gian chết” của các quang diode tuyết lở - thời gian cần thiết để nạp lại một quang diode mội khi nó đã phát hiện ra một photon, hay thời gian tối thiểu giữa hai phép đo photon độc thân liên tiếp, thường ít nhất là 50 nano giây.

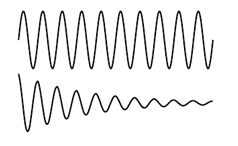

Ý tưởng là Eve đưa một xung ánh sáng, phân cực theo một trong bốn hướng mà Bob đo, vào kênh truyền ngay trước khi Alice gửi đi mỗi photon độc thân của cô. Ở trên một cường độ tối thiểu nhất định, mỗi xung sẽ kích hoạt ba trong các máy dò của Bob – những máy dò tương ứng với sự phân cực mà Eve đưa vào và hai trạng thái không chéo. Nếu độ trễ giữa mỗi xung và photon độc thân là nhỏ hơn nhiều so với thời gian chết của quang diode, thì ba máy dò này sẽ không thể phát hiện ra các photon của Alice.

Thao tác này chỉ để lại máy dò chéo tự do phát hiện. Điều này có nghĩa là Bob sẽ chỉ phát hiện ra những photon mà Alice gửi đi có sự phân cực vừa đúng những góc thích hợp mà Eve đã chọn cho xung tương ứng. Sau đó, khi Bob thông báo cho Eve trên kênh truyền thường rằng anh đã phát hiện những photon nào, thì Eve chỉ việc để ý sự phân cực của những xung tương ứng và chuỗi phân cực chéo thu được là tương đương với khóa bí mật.

Cần chưa tới 18 photon

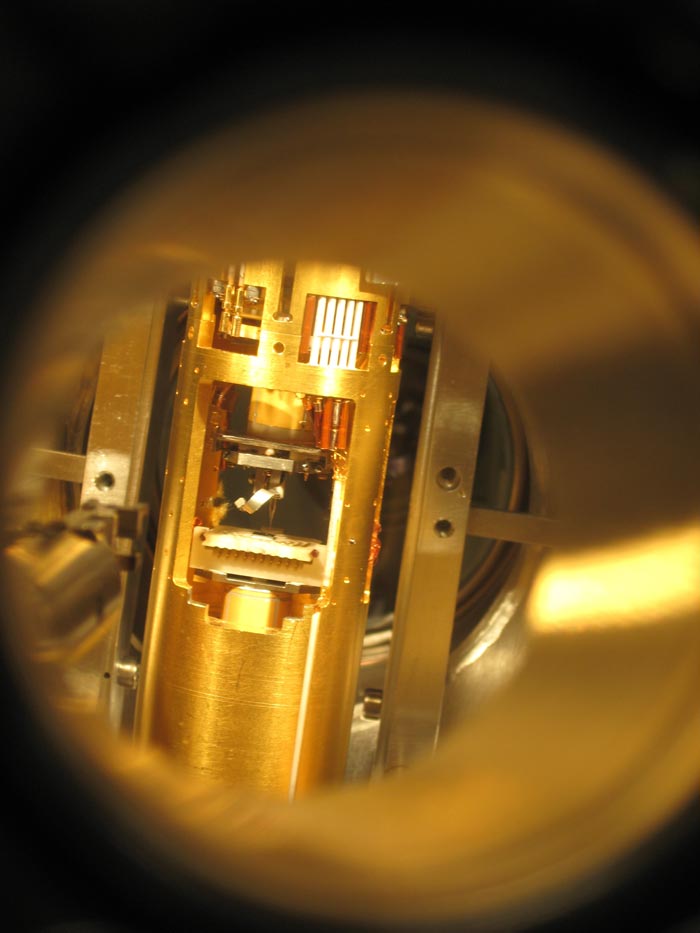

Để kiểm tra kế hoạch trên, đội khoa học đã bố trí những thiết bị Alice và Bob chuẩn trong phòng thí nghiệm, truyền thông tin qua khoảng 1m không gian tự do. Eve là một máy truyền thứ hai được định giờ để gửi đi những xung 200 ns trước mỗi photon mà Alice gửi đi. Giá trị này nằm trong thời gian chết 500 ns. Bằng cách đưa vào những bộ lọc thích hợp phía trước Eve, các nhà nghiên cứu nhận thấy, đúng như trông đợi, sự phù hợp giữa khóa ăn cắp của Eve và khóa Bob ghi lại tăng lên khi cường độ của xung lóa mắt tăng lên. Tuy nhiên, cường độ tối thiểu cần thiết để tạo ra sự phù hợp tốt thì không cao cho lắm.

Thật vậy, trong trung bình chỉ 16,5 photon mà Eve cung cấp có một khóa có 98,8% trùng lắp với khóa của Bob. Như minh họa trong hình trên, sự trùng lắp cao đã mang lại sự giải mã chính xác tuyệt vời của hình ảnh biểu trưng của trường Đại học Munich.

Các nhà nghiên cứu cũng đề xuất một biện pháp đối phó đơn giản trước kế hoạch tấn công của họ. Giải pháp, theo Weier, là đảm bảo rằng cả bốn máy dò của Bob đều hoạt động liên tục và có thể phản ứng trước mỗi photon độc thân. Theo ông, điều này có thể làm được bằng cách thêm “chỉ vài linh kiện điện tử”.

“Đơn giản và đẹp”

Vadim Makarov, một thành viên của nhóm Kurtsiefer, mô tả kĩ thuật tấn công của nhóm Munich là “đơn giản và đẹp”. Nhưng ông cho biết nó thật sự có một nhược điểm – việc chặn ba trong mỗi bốn photon mà Bob sẽ nhận làm giảm tốc độ bit xuống một phần tư giá trị bình thường của nó. “Có lẽ thật khó cho Eve đánh lừa Alice và Bob tin rằng tốc độ bit giảm đi đó là bình thường”, ông nói.

Makarov còn cho biết các hệ thống phân phối khóa lượng tử thương mại do công ti ID Quantique và MagiQ Technologies sản xuất sẽ miễn dịch trước loại tấn công này. Nhưng ông nói nhiều hệ thống nghiên cứu là có thể bị tấn công. “Việc công bố bài báo này là rất có ích và mọi người có thể thấy làm thế nào thiết kế những hệ thống của họ một cách thích hợp”, ông nói.

Nguồn: physicsworld.com

![[Mã CLS2404A giảm 30k đơn 150k] Giá Đỡ Sách / Đồ Ăn Vặt Để Sàn Di Động Đa Ứng Dụng Cho Nhà Bếp Nhà Tắm](https://thuvienvatly.com/images/deals/thumb/ma-cls2404a-giam-30k-don-150k-gia-do-sach-do-an-vat-de-san-di-dong-da-ung-dung-cho-nha-bep-nha-tam.jpg)

![[Mua 2 tặng 1] Sách bứt phá 9+ lớp 11 môn Hóa, Vật lí, Tiếng Anh - tham khảo dành cho 2k7 - HOCMAI](https://thuvienvatly.com/images/deals/thumb/mua-2-tang-1-sach-but-pha-9-lop-11-mon-hoa-vat-li-tieng-anh-tham-khao-danh-cho-2k7-hocmai.jpg)